Mã độc nhắm tới người dùng iPhone Việt nguy hiểm thế nào

GoldPickaxe được coi là một trong những mã độc đầu tiên khai thác thành công trên nền tảng iOS. Mã độc này có cùng nguồn gốc với mã độc GoldDigger của nhóm GoldFactory, được công ty bảo mật Group-IB phát hiện từ giữa năm ngoái.

Trong cảnh báo lừa đảo mạng do Cục An toàn thông tin - Bộ Thông tin và Truyền thông đưa ra hồi tháng 2, có trường hợp một người dùng tại Hà Nội bị lừa cài phần mềm Dịch vụ công giả mạo. Phần mềm yêu cầu quay video xác thực và đến hôm sau, tài khoản chứng khoán của người này đã bị bán và chuyển đi hàng tỷ đồng.

Theo Group-IB, đây có thể là dấu hiệu GoldPickaxe đang tấn công người dùng Việt. "Dựa trên yêu cầu đặc biệt là quét khuôn mặt, cùng thực tế là GoldFactory đang hoạt động trong khu vực, chúng tôi nghi ngờ có thể họ đã bắt đầu khai thác GoldPickaxe tại Việt Nam", Group-IB đánh giá.

Một chiếc iPhone đang thực hiện quét khuôn mặt.

Tại hội nghị về tài chính ngân hàng châu Á được tổ chức tại TP HCM giữa tháng 3, sự xuất hiện GoldPickaxe cũng khiến nhiều tổ chức lo ngại. Theo ông Troy Lê, đại diện nhà phát triển công cụ BShield hỗ trợ bảo mật cho nhiều ứng dụng lớn tại Việt Nam, mã độc này nguy hiểm ở chỗ chúng đã được khai thác thành công trên cả iOS và Android, đồng thời thu thập cả dữ liệu sinh trắc học của người dùng. Trong bối cảnh Thái Lan đã triển khai xác thực sinh trắc học, bao gồm khuôn mặt, cho các giao dịch lớn, còn Việt Nam cũng sắp áp dụng phương pháp này, GoldPickaxe trở thành thách thức mới cho người dùng cũng như các nền tảng trong việc bảo vệ tài khoản.

GoldPickaxe xâm nhập tài khoản thế nào?

Đầu tiên, kẻ tấn công sẽ tìm cách đưa ứng dụng chứa mã độc vào thiết bị của nạn nhân thông qua các thủ thuật xã hội. Trong trường hợp nạn nhân tại Hà Nội kể trên, chúng mạo danh cơ quan công quyền để dụ người dùng cài phần mềm Dịch vụ công giả mạo. Còn tại Thái Lan, kịch bản phổ biến được ghi nhận là phần mềm hỗ trợ hoàn thuế, nộp tiền điện.

Với Android, người dùng chỉ cần cài ứng dụng qua file apk. Trong khi với iOS, kẻ gian sẽ lợi dụng nền tảng thử nghiệm ứng dụng của Apple là TestFlight, hoặc thuyết phục nạn nhân cài đặt hồ sơ Quản lý thiết bị di động (MDM) để có toàn quyền kiểm soát thiết bị.

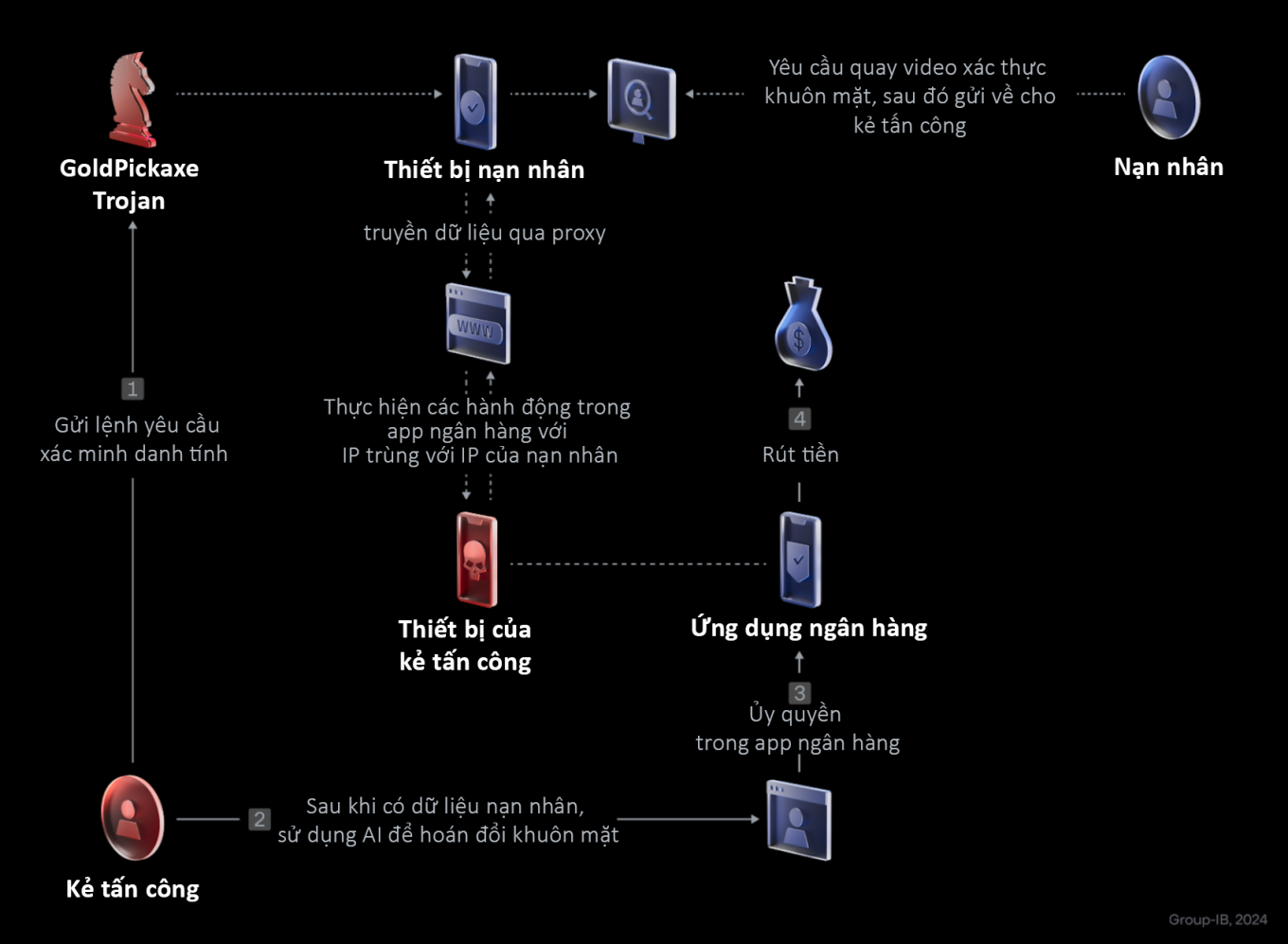

Cơ chế tấn công của GoldPickaxe

Khi đã xâm nhập vào máy, GoldPickaxe kích hoạt các quyền như chặn lọc SMS, quyền truy cập Internet. Đồng thời, ứng dụng giả mạo sẽ yêu cầu người dùng xác thực danh tính bằng giấy tờ cá nhân, đồng thời phải quay video. Video này được chuyển về máy chủ của hacker, trở thành nguyên liệu tạo ra deepfake, hoán đổi khuôn mặt bằng AI.

Theo chuyên gia Troy Lê, mã độc sẽ âm thầm thu thập các thông tin cá nhân của người dùng trong thiết bị và ghi lén các dữ liệu về hoạt động, thông tin mà người dùng nhập vào, từ đó tạo ra các bản ghi nhật ký (log). Ngoài ra, chúng cũng thu thập dữ liệu khuôn mặt, có thể cả địa chỉ IP của nạn nhân để mô phỏng lại, từ đó lừa các dịch vụ rằng đó là người dùng thật.

"Với dữ liệu này, kẻ tấn công không cần trực tiếp thực hiện giao dịch trái phép từ điện thoại của nạn nhân. Thay vào đó, chúng thu thập tất cả thông tin cần thiết để truy cập vào ứng dụng ngân hàng của họ từ một thiết bị khác", ông Troy Lê nói.

Làm sao để an toàn trước GoldPickaxe?

Cục An toàn thông tin đã liên tục đưa ra cảnh báo, khuyến nghị người dùng về việc không cung cấp thông tin cá nhân hay cài ứng dụng không rõ nguồn gốc để tránh việc bị đánh cắp tài khoản. Tuy nhiên thực tế, kịch bản và phương thức tấn công thường xuyên thay đổi, khiến không ít người vẫn trở thành nạn nhân dù đã cảnh giác.

Ở góc nhìn của đơn vị phát triển nền tảng bảo mật, ông Troy Lê cho rằng ngân hàng, tổ chức tài chính cũng cần chủ động có cơ chế ngăn chặn nguy cơ cho người dùng.

Sau quá trình triển khai BShield cho nhiều ứng dụng tài chính ngân hàng tại Việt Nam, ông Troy Lê cho biết nhiều nền tảng, dịch vụ vẫn tồn tại các điểm yếu như chưa có cơ chế phát hiện thiết bị không đảm bảo an toàn để có phương án ngăn chặn kịp thời; quá trình ứng dụng hoạt động thiếu cơ chế kiểm tra liên tục. Điều này giúp hacker chỉ cần vượt qua vòng kiểm tra đầu của các ứng dụng là có thể kiểm soát tài khoản của nạn nhân. Ngoài ra, một số ứng dụng có thể bị khai thác lỗ hổng API, từ đó mã độc có thể can thiệp, thay đổi cách thức hoạt động của ứng dụng và hacker tiến hành các cuộc tấn công xen giữa.

"Các ứng dụng tài chính, ngân hàng luôn là mục tiêu hàng đầu trong các cuộc tấn công của hacker. Vì vậy, bản thân họ cần xây dựng cơ chế bảo vệ cho người dùng và chính dịch vụ của mình", chuyên gia này khuyến nghị.

Theo Group-IB, mã độc của nhóm GoldFactory còn có nhiều tính năng khiến người dùng dễ bị lừa, như phát cảnh báo giả ứng dụng ngân hàng, giả màn hình cuộc gọi, tin nhắn dụ nạn nhân thực hiện một thao tác nào đó. Người dùng cần cảnh giác nếu thấy dấu hiệu lạ như thiết bị ngốn pin, nóng bất thường, hiển thị thông báo lạ, sử dụng nhiều dữ liệu, hay các ứng dụng đòi cấp nhiều quyền quá nhiều.